自由是相对的,出于对国家安全的需要对网络流量进行审计,对言论进行管控是必要的。不必惊诧,任何时候任何国家都是这么做的。

但是让劣迹斑斑的企业冠以信息安全的名号作恶,您能接受吗?

本文假定您拥有一定的网络安全知识和Docker、Linux相关知识

信息安全?作恶!

从公开的资料可知深信服能够对公司企业内部网络的行为进行监控。

那么,它是如何做到的?

在企业内部,用户的网络流量都会流经网关,若不经过加密则如同裸奔,可以随意被查看、篡改,该过程称之为中间人攻击。即便网络流量经过加密,但并不能完全避免中间人攻击。

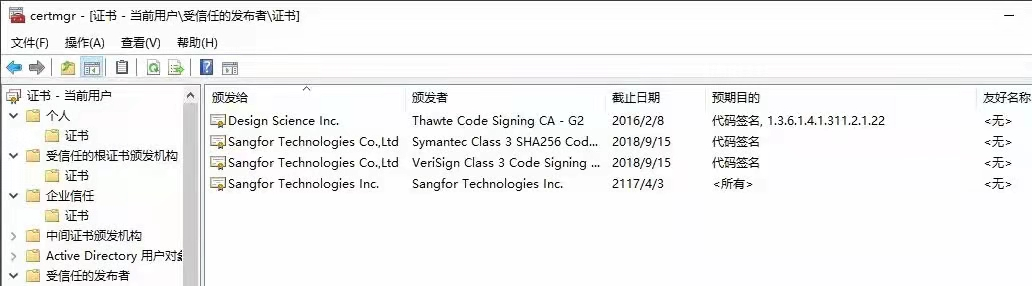

很巧妙的事情是,我在EasyConnect存在的一些问题文章中发现了该博主被安装的根证书指纹与我的相同。

据深信服客服说法:

该受信任根证书签发给了本地回环地址 127.0.0.1 一张证书,用于用户使用浏览器登陆 SSLVPN 过程中,浏览器和SSLVPN客户端之间建立安全的https通信时使用。在系统中导入该受信任根证书,是为了消除证书告警,为用户提供更好的使用体验,避免无法正常使用浏览器方式登陆SSLVPN,无其他特殊用途。

并且有如下承诺:

1.该Sangfor Technologies Inc.根证书私钥信息保存在内网,并由专人保管,不会泄露出去。

2.该Sangfor Technologies Inc.根证书只用于颁发给127.0.0.1用于SSLVPN BS登陆使用,不会签发其它证书做其他用途。

那么,在不同的机构下安装同一张CA证书,即便不用于作恶本身就是信息安全的漏洞。意味着我们的流量一旦通过任一安装了深信服审计功能的网关,都能被轻松审计。

大胆点,做如下推理:

1.有一个人为你提供各种服务,但是这个人经常出卖别人的信息。

2.这一个人说要用他的服务必须把你家的锁芯换成他的。

3.这个人在你不需要提供服务的时候也会在你家里呆着。

4.现在这个人说他在你家里啥也不干,绝对不会出卖你的信息。

以上猜想对应的背景是

1.深信服的产品包含各种VPN,同时也有上网行为审计管理。

2.深信服VPN(EasyConnect)强制用户安装CA根证书(用户企业完全有其他途径获取更受信任的证书而非自签名证书,退一步说,即便使用自签名证书,也应当在VPN设备配置时随机生成新的根证书而不是全国统一用一个CA根证书)

3.EasyConnect在开机时会启动一项叫做SangforPWEx的服务。

4.上述服务以及根证书即便Easyconnect被卸载后也不会被删除。

至于你信不信他说的不查看不出卖,那就呵呵。😅

用魔法打败魔法

使用docker将不得不用的EasyConnect运行于虚拟环境中,通过代理的形式访问所需要的内容。

很幸运地是,有人已经这样做了,并且打包好了镜像

相关的使用流程

1.安装Docker

参阅官方文档

2.拉取镜像docker pull hagb/docker-easyconnect:TAG

其中TAG可参阅仓库,选取图形化界面或命令行。我选取了图形化的7.6.7版本。

3.运行镜像docker run --device /dev/net/tun --cap-add NET_ADMIN -ti -e PASSWORD=123456 -v $HOME/.ecdata:/root -p 127.0.0.1:15901:5901 -p 127.0.0.1:10080:1080 -p 127.0.0.1:10081:8888 hagb/docker-easyconnect:7.6.7

其中的参数如下,根据需要自行修改。

15901是VNC端口123456是VNC的链接密码10080是socks5端口端口10081是http代理端口7.6.7是上面使用的TAG

4.连接VNC并登录

- 使用VNCViewer连接

127.0.0.1:15901,使用密码123456登录图形化界面。 - 按照使用流程输入地址、帐号、密码后登录EasyConnect

5.配置代理

- 使用Firefox可以将代理地址设置为

127.0.0.1:10081 - 使用魔法软件可使用如下配置config_easyconnect.json

6.运行控制

参阅docker运行控制

info 评论功能已经关闭了呐!